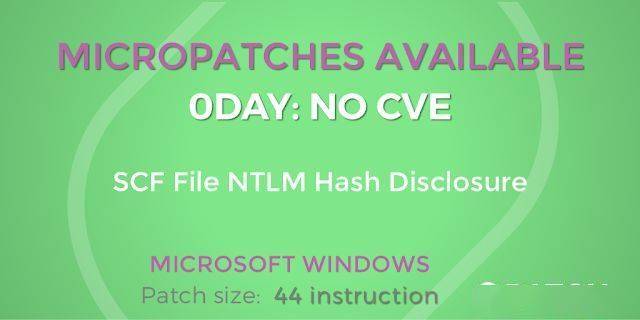

近期,網(wǎng)絡(luò)安全領(lǐng)域迎來了一項(xiàng)重要更新。3月25日,知名第三方安全補(bǔ)丁提供商0patch發(fā)布了一則公告,宣布已成功研發(fā)出針對(duì)Windows 10及Windows 11等操作系統(tǒng)的最新安全補(bǔ)丁。此次補(bǔ)丁的主要目標(biāo)是修復(fù)一個(gè)關(guān)于SCF文件可能導(dǎo)致的NTLM憑據(jù)泄露的零日漏洞。

值得注意的是,微軟官方在處理此類系統(tǒng)漏洞時(shí)往往需要較長的時(shí)間周期,并且對(duì)于像Windows 7這樣的舊版系統(tǒng),官方已不再提供安全更新支持。而0patch則長期致力于為這些已停止官方支持的Windows版本提供付費(fèi)的安全補(bǔ)丁服務(wù)。更為積極的是,他們還會(huì)搶在微軟之前,發(fā)布針對(duì)尚未被官方修復(fù)的漏洞的免費(fèi)解決方案。

據(jù)0patch介紹,此次發(fā)布的補(bǔ)丁覆蓋范圍廣泛,不僅包括了從Windows 7到Windows 11 24H2的所有桌面版系統(tǒng),還涵蓋了從Server 2008 R2到Server 2025的所有服務(wù)器版系統(tǒng)。有需求的用戶可以直接訪問0patch的官方網(wǎng)站進(jìn)行下載。

關(guān)于這個(gè)零日漏洞的具體利用方式,攻擊者可能會(huì)通過誘導(dǎo)用戶查看惡意文件(例如,在共享文件夾、U盤或下載目錄中的文件)來竊取用戶的NTLM哈希憑據(jù)。雖然這種攻擊場景與微軟之前已經(jīng)修復(fù)的“URL文件漏洞”有所相似,但兩者的技術(shù)原理卻截然不同。為了防止該漏洞被惡意利用,0patch目前尚未公開漏洞的詳細(xì)信息,但他們承諾在未來會(huì)披露更多相關(guān)信息。