隨著企業(yè)數(shù)字化轉(zhuǎn)型的加速,以及遠程辦公成為新的工作模式,傳統(tǒng)的網(wǎng)絡安全邊界正在逐漸模糊。虛擬專用網(wǎng)絡(VPN)作為過去保障遠程訪問安全的主要手段,如今正面臨著前所未有的挑戰(zhàn)。據(jù)Gartner預測,到2026年,將有60%的企業(yè)淘汰VPN,轉(zhuǎn)而采用更為先進的零信任架構(gòu)。

這一轉(zhuǎn)變背后,是網(wǎng)絡安全理念的根本性革新。傳統(tǒng)的網(wǎng)絡安全基于靜態(tài)邊界防御,認為只要數(shù)據(jù)在邊界內(nèi)就是安全的。然而,隨著云計算、物聯(lián)網(wǎng)等技術(shù)的普及,這種觀念已經(jīng)過時。零信任架構(gòu)則摒棄了這種假設,遵循“永不信任,持續(xù)驗證”的原則,對每一次訪問都進行嚴格的身份驗證和權(quán)限評估。

在架構(gòu)邏輯上,VPN和零信任有著本質(zhì)的區(qū)別。VPN通過加密隧道連接內(nèi)外網(wǎng),但這種方式存在端口暴露、靜態(tài)權(quán)限分配等問題,容易被黑客利用。而零信任架構(gòu)則隱藏了所有端口,僅允許通過動態(tài)驗證的合法用戶訪問資源。例如,采用增強型軟件定義邊界(SDP)技術(shù)的零信任解決方案,可以確保只有經(jīng)過嚴格身份驗證的用戶才能訪問特定資源。

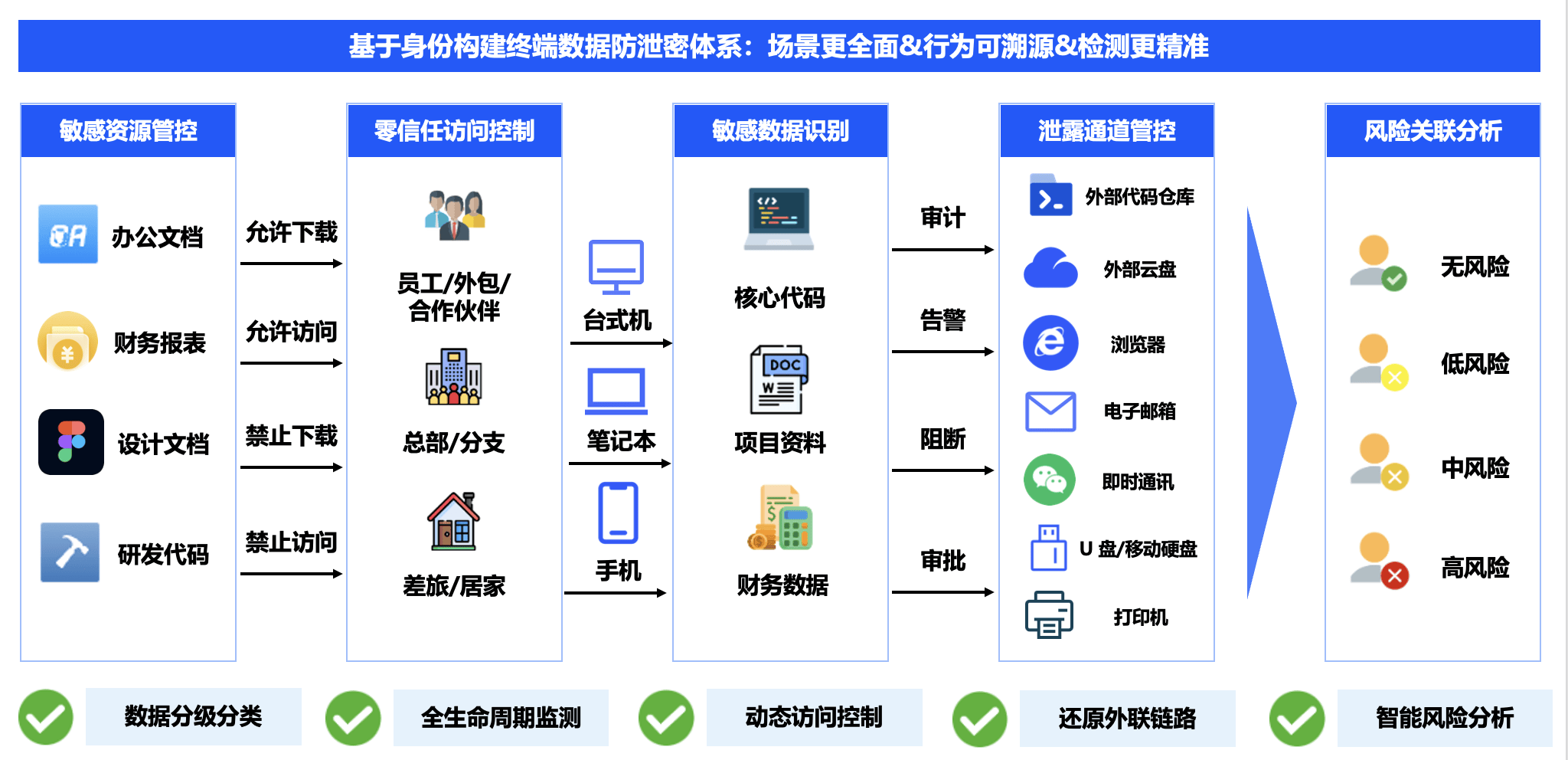

在權(quán)限管理方面,VPN通常采用粗放的IP/MAC地址授權(quán)方式,用戶一旦接入內(nèi)網(wǎng),就可以訪問所有資源。這種管理方式存在很大的安全隱患。而零信任架構(gòu)則基于最小權(quán)限原則,結(jié)合角色、設備狀態(tài)、地理位置等上下文信息動態(tài)授權(quán)。這種方式可以確保用戶只能訪問其所需資源,從源頭上杜絕越權(quán)操作。

零信任架構(gòu)還注重終端安全的全程覆蓋。與傳統(tǒng)的VPN相比,零信任架構(gòu)通過終端檢測響應(EDR)、漏洞修復、病毒查殺等功能構(gòu)建立體防護體系,確保終端設備的安全性。這種全方位的安全防護可以有效防止黑客通過終端設備入侵企業(yè)網(wǎng)絡。

然而,這并不意味著零信任架構(gòu)可以完全取代VPN。在某些特定場景下,VPN仍然具有其獨特的價值。例如,在簡單的遠程接入場景(如員工訪問郵件系統(tǒng))中,VPN具有成本優(yōu)勢。一些老舊系統(tǒng)或特定協(xié)議(如IPsec)可能難以快速遷移至零信任架構(gòu)。因此,在很長一段時間內(nèi),VPN和零信任架構(gòu)將共存并互補。

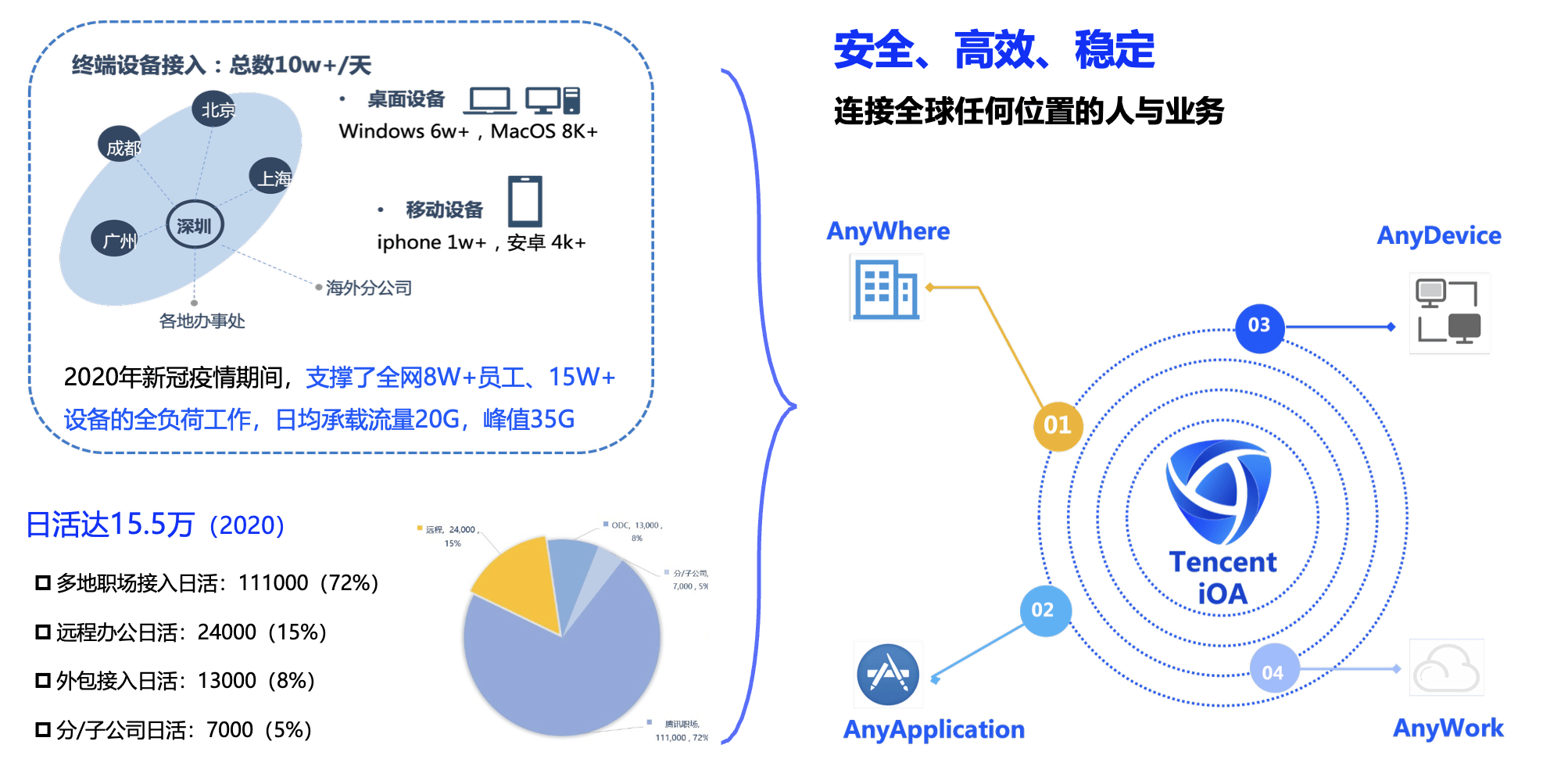

實際上,許多企業(yè)已經(jīng)開始了從VPN向零信任架構(gòu)的漸進式替代。他們通常從遠程辦公場景切入,逐步擴展至分支接入、特權(quán)訪問等領域。在這個過程中,一些廠商還嘗試將VPN功能集成至零信任平臺,以實現(xiàn)平滑過渡。例如,某零信任解決方案通過“零信任接入”模塊,既兼容傳統(tǒng)VPN協(xié)議,又融入了零信任的動態(tài)認證與權(quán)限治理功能。

零信任架構(gòu)在多個領域展現(xiàn)出了其強大的優(yōu)勢。在混合辦公場景中,零信任架構(gòu)可以支持全球員工通過瀏覽器安全訪問云端資源,避免了VPN的復雜配置和性能瓶頸。在數(shù)據(jù)敏感場景中,零信任架構(gòu)通過動態(tài)水印、沙箱隔離等技術(shù)有效防止了數(shù)據(jù)泄露。在多云架構(gòu)場景中,零信任架構(gòu)還可以統(tǒng)一管理跨云資源訪問,解決了VPN在混合云環(huán)境下的兼容性問題。

隨著技術(shù)的不斷演進和行業(yè)實踐的深入,零信任架構(gòu)正在逐步成為企業(yè)網(wǎng)絡安全的主流選擇。然而,VPN在某些特定場景下仍然具有其不可替代的作用。因此,企業(yè)應該根據(jù)自身需求和實際情況,靈活選擇適合的網(wǎng)絡安全解決方案。