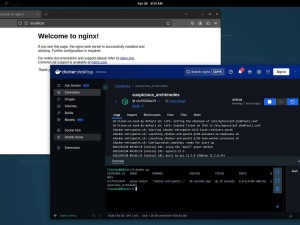

近日,知名科技媒體borncity披露了一項關于微軟Telnet服務器的重大安全漏洞,引發(fā)了廣泛關注。據(jù)報道,這一漏洞允許攻擊者無需任何有效憑據(jù),即可遠程繞過身份驗證機制,直接訪問并控制受影響的系統(tǒng),甚至能以管理員身份登錄。

該漏洞被命名為“0-Click NTLM Authentication Bypass”,利用的是Telnet擴展模塊MS-TNAP中NTLM身份驗證過程的配置缺陷。通過這一漏洞,攻擊者可以輕松地以任意用戶身份(包括具有最高權限的管理員)登錄系統(tǒng),進而執(zhí)行各種惡意操作。

值得注意的是,這一高危漏洞主要影響的是較舊的Windows系統(tǒng),包括從Windows 2000到Windows Server 2008 R2的各個版本。這些系統(tǒng)由于早已退出主流支持,目前僅通過擴展支持更新(ESU)獲得有限的維護和安全更新。因此,一旦這些系統(tǒng)受到攻擊,其安全風險將尤為突出。

針對這一漏洞,安全專家強烈建議用戶檢查并禁用Telnet服務器功能。據(jù)了解,在受影響的Windows系統(tǒng)中,Telnet服務器默認并未啟用。然而,如果用戶手動激活了該功能,那么系統(tǒng)將面臨巨大的安全隱患。因此,為了確保系統(tǒng)的安全,用戶應盡快禁用Telnet服務器功能。

用戶還應密切關注微軟發(fā)布的安全更新和補丁信息,及時為系統(tǒng)安裝最新的安全補丁。通過保持系統(tǒng)的更新和升級,用戶可以大大降低受到類似漏洞攻擊的風險。

同時,企業(yè)和組織也應加強網(wǎng)絡安全防護措施,如部署防火墻、入侵檢測系統(tǒng)等安全設備,以實時監(jiān)控和防御潛在的網(wǎng)絡攻擊。定期對員工進行網(wǎng)絡安全培訓和教育也是提高整體安全防護能力的重要措施。

面對網(wǎng)絡安全威脅日益嚴峻的形勢,用戶和企業(yè)都應保持高度警惕,加強安全防護措施,共同維護網(wǎng)絡安全環(huán)境的穩(wěn)定和安全。